popular

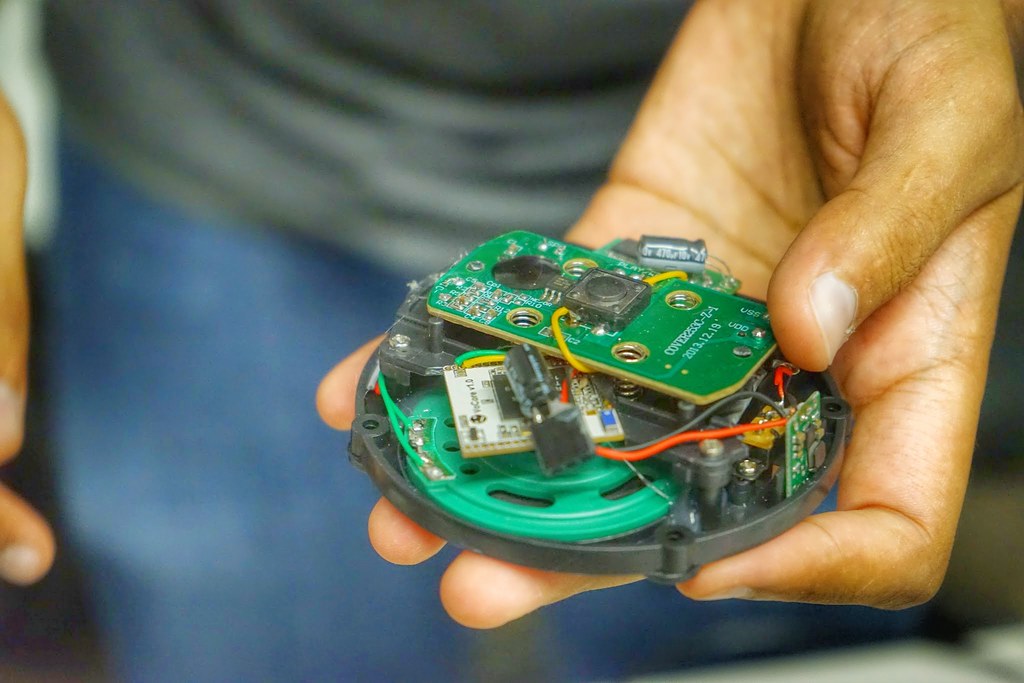

Hoe Gebruik Je Shodan om Netwerken en Apparaten te Onderzoeken

Shodan, vaak omschreven als de “zoekmachine voor het internet der dingen”, is een krachtige tool waarmee je toegang krijgt tot ...

Wat is TheHarvester en Hoe Gebruik Je het Voor OSINT?

Het verzamelen van informatie over een doelwit is een essentieel onderdeel van Open Source Intelligence (OSINT). Een van de populairste ...

Zo Vind je Verdwenen Websites Met Wayback Machine en OSINT Technieken

Het internet is constant in beweging, en websites verdwijnen, worden gewijzigd of zijn niet meer toegankelijk. Voor OSINT-onderzoekers kan het ...